צ'ק פויינט תיקנה פירצת אבטחה שנתגלתה באנטי וירוס של החברה

רק לפני כמה ימים חשפה צ'קפויינט פירצת אבטחה חמורה במשחק הפופולארי פורטנייט, וכעת נראה כי גם ענקית אבטחת המידע הישראלית עצמה לא חסינה מבעיות מהסוג הזה

פוסט שפירסמה חברת אבטחת המידע האמריקאית Illumant חושף כי חוקריה גילו פירצת אבטחה בתוכנות האנטי-וירוס של חברת אבטחת המידע הישראלית, צ'קפויינט. בחברה הסבירו כי ניצול פוטנציאלי של הפירצה המדוברת בתוכנה עלול היה להעניק לתוקפים, במידה ואלו כבר שהו בתוך מערכות הקורבן הפוטנציאלי, את האפשרות לקבל הרשאות גישה נרחבות יותר.

האירוע הזה אמנם ארע ברבעון האחרון של 2018 (כשצ'ק פויינט עצמה שיחררה עדכון אבטחה שמטפל בבעיה כבר באוקטובר 2018) אך פורסם רק בימים האחרונים - בחלוף פרק הזמן בו נדרש מהאקרים לבנים להמנע מפירסום מידע שכזה בהתאם לכלי האתיקה המקובלים. יש לציין כי הדיווח של Illumant כולל גם התייחסות מאוד חיובית לתגובתה המהירה של צ'קפויינט ואף מדגיש באור מחמיא למדי את שיתוף הפעולה עם החברה הישראלית.

את פירצת האבטחה המדובר גילה חוקר מחברת Illumant בשם כריס אנסטסיו, ונראה כי זו פגעה בתוכנת ה-ZoneAlarm Free Firewall ותוכנת ה-ZoneAlarm Free Antivirus + Firewall של צ'קפויינט. בבסיס הפירצה הזו נמצאת חולשה ב-WCF (ראשי תיבות של Windows Communication Foundation) מודל תקשורת של מיקרוסופט שנועד להפעיל שרותי משנה במערכת ההפעלה.

ה-WCF היא בעצם פלטפורמה שמאפשרת ליישומים לתקשר זה עם זה, ומשמשת כמעין שכבת תקשורת המחברת בין מערכות תוכנה שונות. הפירצה שנתגלתה בתוכנת האנטיוירוס של צ'קפויינט מקורה בחולשה בתשתית התקשורת הזו ובאופן ובה היא עושה שימוש באישורי האבטחה של המערכת.

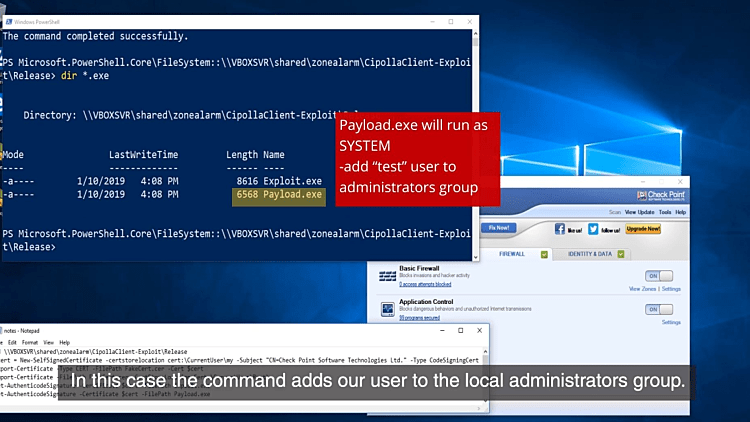

במסמך שהציגו החוקרים הם הדגימו מתקפה פוטנציאלית על מוצרי החברה ובה האקר שחדר למערכות הקורבן הצליח לקבל הרשאות גישה נרחבות באמצעות השתלת קוד זדוני שלמעשה מבצע מניפולציה באישורי האבטחה של מערכת ה-WFC. החוקרים ציינו כי החולשה הזו למעשה תתכן גם בשירותים ובמוצרים של חברות נוספות העושות שימוש בפלטפורמת התקשורת הזו.

כאמור, בפוסט שעלה באתר חברת Illumant, שיבחה החברה את התגובה של צ'ק פויינט הישראלית וסיפרה כי אנשיה פנו לענקית האבטחה דרך טופס מקוון פשוט באתר החברה ולהפתעתם זכו לתגובה מהירה ואף עודכנו בהמשך בדרכי ההתמודדות של החברה עם החולשה הזו. הפוסט אף מציין כי אנשי צ'ק פויינט פנו שוב לחוקרי Illumant וביקשו מהם לבחון את הטלאי שפיתחו שם לתוכנות החברה, כשבהמשך זכה אנסטסיו עצמו לקרדיט מלא על גילוי החולשה באתר צ'קפויינט עצמה.

מצ'ק פויינט נמסר כי "מדובר בחולשה שאינה חולשה משמעותית (stage 1) שאותרה באופן שגרתי על ידי דיווח שהגיע אלינו. נדגיש שלא מדובר בחולשה שנוצלה בפועל וממילא לשם השימוש בה נדרשה מהתוקף הפוטנציאלי אחיזה קיימת בתוך המכונה (מה שמלכתחילה היה מאפשר לו לבצע דברים אחרים- שכאמור לא קרו בשום שלב)". בצ'ק פויינט ביקשו להדגיש כי החולשה זכתה לטיפול מיידי וכי משך זמן התיקון לא עלה על פרק זמן של כשבועיים." נדגיש שמדי שנה מתגלות כ16000 חולשות מעין אלו" נכתב בהודעה הרישמית של החברה, "וכנהוג- התיקונים מתבצעים באופן שוטף וזהו חלק שגרתי ונפוץ מעבודת מוצרי אבטחה".