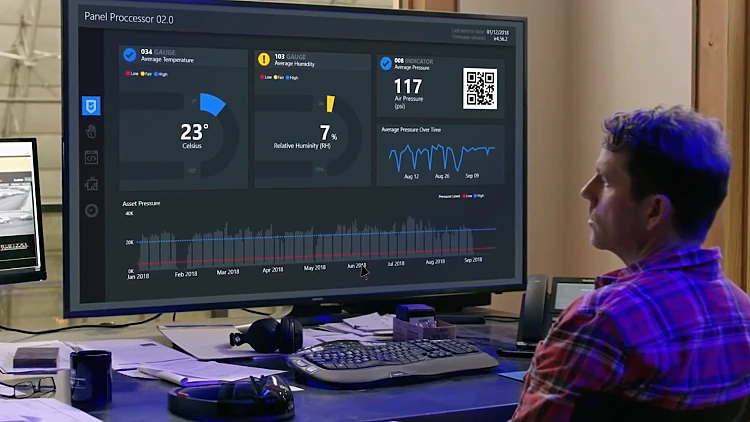

SafeBreach הישראלית חשפה פירצת אבטחה ב -Windows IoT

צוות מחקר של חברת SafeBreach Labs הישראלית, המתמחה בסימולציית מתקפות סייבר, איתרה פירצת אבטחה פוטנציאלית במערכת ההפעלה של מיקרוסופט המיועדת למוצרי IoT

חוקרים מחברת אבטחת המידע הישראלית SafeBreach איתרו פירצה במערכת חלונות IoT של מיקרוסופט. ככול הידוע הפירצה אינה משפיעה על מוצרים מסחריים אך מהוות חולשה למי שעושה שימוש במוצר בשלבי פיתוח. דור עזורי, חוקר החברה שאיתר את הפירצה, סיפר כי התקין את גרסת Windows IoT Core על גבי פלטפורמת מיחשוב שעשתה שימוש בלוח ה" רספברי פאיי" הפופולארי משהחל עזורי לבחון את הממשקים הרישתיים שמציעה מערכת ההפעלה, גילה כי המכשיר מריץ שירות שרץ כברירת מחדל, ופשוט מאזין ומחכה לפקודות משרת בדיקות תוכנה. בחינה נוספת של השירות הזה איפשרה לדברי עזורי "להריץ כל פקודה בהרשאות הגבוהות ביותר (הרשאות SYSTEM) – מה שהופך את הגרסה לפרוצה לחלוטין. בדרך זו", הסביר עזורי, "למעשה כל אדם בעל כוונות זדוניות יכול להשתלט על מכשירים כאלה. יתרה מזאת, פריצה למכשיר כזה המחובר לרשת, גם אם בעצמו לא מכיל תכנים בעלי ערך, משמשת כנקודת אחיזה להתקדמות לרכיבים נוספים ברשת הביתית – כמו מחשב, טלפון ועוד". עזורי מדגיש כי הרצת התקיפה אינה דורשת סיסמאות ומאפשרת שליטה בהרשאות הגבוהות ביותר של המערכת.

אז מי נמצא בעצם בסכנה?

ובכן, כאמור, הפירצה הזו מצויה בגרסה מאוד ספציפית של חלונות IoT. ב- SafeBreach מסבירים לנו כי "מיקרוסופט שחררה לא מזמן 2 גרסאות למוצרי IoT. האחת לעולם התעשייתי (Windows IoT Enterprise) והשנייה חינמית לחלוטין המיועדת לצרכים פשוטים יותר, ביניהם שלטי חוצות ומוצרי טכנולוגיה לבישים (Windows IoT Core) או עבור משתמשי קצה המעוניינים להפוך למשל את הבית שלהם ל"חכם" כמו פתיחת דלת באמצעות הסלולארי, הפעלת מכשירים חשמליים מרחוק ועוד". לדברי החברה, הפירצה מצויה בגרסה השנייה, החינמית. אבל לפני שתתחילו לדאוג, בחברה מבהירים כי "לא יהיה זה סביר למצוא מוצרים מסחריים שפגיעים לתקיפה זו, אך בהחלט לא יהיה מפתיע למצוא רכיבים פגיעים בסביבות בשימוש שאינו מסחרי".

"מיקרוסופט בעצמה, כששחררה את הגרסה הנוכחית" אומר עזורי, "כותבת במילים קטנות בתנאי השימוש כי היא אינה מתחייבת על האבטחה בגרסה שהיא מציעה חינם באתר המותקנת בתהליך ההתקנה הסטנדרטי, בין היתר בשל ממשקי פיתוח ובדיקות שכלולים בה בגרסת ברירת המחדל. חברות שמעוניינות לשווק מוצרים שבנויים על מערכת הפעלה זו, מונחות לבנות גרסאות מותאמות, שלא יכללו את השירות הפגיע, שירות שנועד במקור לצרכי בדיקות ופיתוח". כיצד ניתן להתגונן משיטה זו?

צוות המחקר של החברה, SafeBreach Labs, שיחרר כלי קוד-פתוח בשם SirepRAT באמצעותו יכולות החברות לוודא את חסינותן מפני החולשה. שמאפשר שימוש בשיטה זו אל מול מכשירי Windows IoT. בחברה אומרים כי " חברות המפתחות מוצרים על בסיס Windows IoT Core צריכות להיות מודעות לאפשרות התקיפה המתוארת", וזו הסיבה פרסום כלי התקיפה ע"י SafeBreach Labs. באמצעותו יכולות החברות לוודא את חסינותן מפני החולשה. דרך נוספת שמוצעת להתמודדות הוא בידוד הרשת שמשמשת לפיתוח מוצרים כאלה, כדי לא לחשוף את המכשירים הפגיעים בעת פיתוחם. לכלל המשתמשים מוצע לחסום את אפשרות התקשורת עם השירות הפגיע שרץ במכשיר, ע"י חסימת הפורט המשמש אותו. כמו כן, חיבור המכשיר לרשת באמצעות WiFi ולא באמצעות כבל - מספיק כדי לחסום את אפשרות התקיפה ברשת.

ממיקרוסופט נמסרה התגובה הבאה: "מדובר בפונקציה שאינה פעילה בגרסאות הretail, כדי להפעיל אותה צריך לעבור לDeveloper Mode שאינו מומלץ לגרסאות Production".