גיבור היום: הישראלי שפיתח חיסון למתקפת כופרת ה" Bad Rabbit"

מספר שעות לאחר שהחלה מתקפת הסייבר אמש, זו שכונתה Bad Rabbit, עמית סרפר חוקר ישראלי מחברת סייבריזן (Cybereason) פיתח חיסון פשוט שמנע את הפצת תוכנת הכופר

פחות מארבעה חודשים חלפו מאז מתקפת תוכנת הכופר הנרחבת האחרונה שזכתה לכינוי Not Petya , והנה העולם ניצב בפני אחת אחרת. כפי שדווח כאן, הארוע החל במתקפה שפגעה ברוסיה ואוקראינה שבין השאר שיבשה פעילות שדה תעופה באודסה, מערך הרכבת התחתית בקייב, ופגעה גם בסוכנויות הידיעות הרוסיות "אינטרפקס" ו"פונטקה". על פי חברת אבטחה המידע ESET הסלובקית נראה כי המטרות הראשוניות כללו את משרד התשתיות של אוקראינה ומערכת התחבורה הציבורית של קייב.

חוקרים ממעבדות קספרסקי אישרו תחילה כי אכן מדובר במתקפה בעלת מאפיינים דומים לקודמתה כשבמקביל אישור דומה הגיע גם מכיוונם של חוקרי ESET. נראה דרך החדירה הראשונית למערכות הקורבן מתבצעת למעשה באישורו של הקורבן עצמו. בפוסט שעלה בעמוד החברה, שכזכור נתונה כעת במשבר אמון עמוק מול הממשל האמריקאי, נטען כי על פי נתוני החברה נראה שאופן ההדבקה הראשוני מתבצע כשהקורבן מוריד למחשבו עדכון פקטיבי של נגן הפלאש של אדובי, זאת בעקבות הודעת פופ אפ שקפצה על המסך בעת גלישה באתרי החדשות שנפרצו תחילה. לאחר אישור הורדת העדכון מתחיל תהליך של קידוד והצפנת המחשב הפגוע כשהקורבן נדרש לשלם כופר כסף בביטקויין כדי לפתוח את ההצפנה.

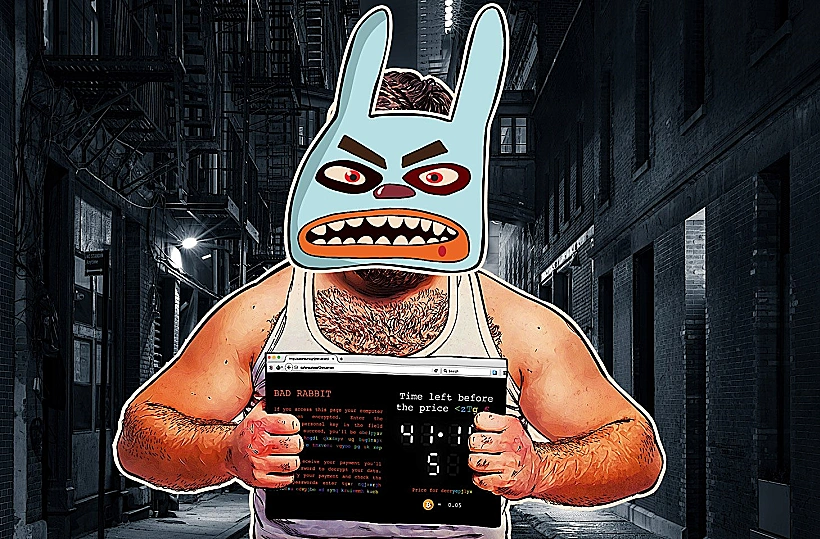

משנסתיימה ההצפנה המחשבים הפגועים הציגו מסך שחור שכותרות "Bad Rabbit" והכיל הנחיות מפורטות לתשלום כופר על סה"כ 0.05 ביטקויין שהם שווי ערך ל- 286 דולר. המסך משלב תוכנת טיימר המבצעת ספירה לאחור של 41 שעות ובתום פרק הזמן הקבצים יימחקו לצמיתות באם לא שולם הכופר.

פרט מדאיג שנצפה בארוע הזה הוא שימוש בפרצות וכלים שנגנבו מסוכנות הביון האמריקאית, ה-NSA, והודלפו על קבוצת ההאקרים המסונפת לממשל הרוסי המכונה Shadow brokers. נראה כי לאחר ההצפנה עצמה Bad Rabbit מדביקה מחשבים נוספים ברשת הקורבן על ידי שימוש בפירצת EternalBlue, כפי שראינו גם במתקפות הNotPetya וה- WannaCry, שהייתה בשימוש ה-NSA עד שהודלפה, ומאוחר יותר נסתמה על ידי עדכון מיוחד שמיקרוסופט שיחררה ( מה ששוב מדגיש את חשיבות השמירה על מערכות מיחשוב מעודכנות) .

פרט מעניין נוסף, שמעבדות קספרסקי פירסמו בבלוג החברה שלהם. הוא כי נראה והתוקפים השתייכו לעדת מעריצי משחקי הכס, מאחר ולאורך כל קוד התוכנה הושתלו שמות שונים של דמויות מהסדרה ומהספרים עליהם התבססה הסדרה.

מאחר ודרך ההפצה הראשונית של התוכנה היא אקטיבית ודורשת את מעורבותו של קורבן, הרי שמבחינת הפצתה, מדובר במתקפה פחות אגרסיבית מאלו שקדמו לה - מה שאיפשר לחוקר ישראלי לאתר "חיסון" בשלב מוקדם יחסית.

Vaccination for the Ukraine round 2? Wanna stop #badrabbit?

Create a file called c:windowsinfpub.dat and remove all write permissions for it. This should keep the malware from encrypting. Testing it now... pic.twitter.com/3MSSH8WKPb— Amit Serper (@0xAmit) 24 באוקטובר 2017

עמית סרפר, חוקר מחברת אבטחת המידע הישראלית סייבריזן פירסם אמש, שעות ספורות לאחר תחילת הארועים, כי גילה "חיסון" פשוט שמונע את הפצת הכופרה. סרפר אף שיתף את ממצאיו בחשבון הטוויטר שלו ומאוחר יותר כל המידע עלה גם בבלוג החברה הרישמי.

לדברי סרפר, חוקר בכיר בסייבריזן הרי ש"מדובר בגרסה חדשה של נוזקה המוכרת לנו בשם NotPetya, שגרמה לנזק רב ברחבי העולם בחודש יוני האחרון. החיסון שפיתחנו בשעות האחרונות אינו מחלץ מחשבים שכבר נפלו קורבן למתקפה, אלא מאפשר למנוע מהנוזקה להשתלט על מחשבים נוספים ולשתק פעילות של ארגונים."

נכון לכתיבת שורות אלו נראה כי מאות ארגונים נפםגעו מהמתקפה ברחבי העולם ובשעות האחורנות זו הגיעה גם ליפן ולדרום קוריאה כשרשויות הסייבר ברחבי העולם ובינהם בארה"ב וגם בישראל - פירסמו התראות והנחיות מפורטות לגבי הארוע.

כמו במקרים האחרים, גם כאן לא ידוע מי עומדים מאחורי הארועים הללו, אך כמו במקרים האחרים גם בימים לפני המתקפה הזו נצפה זינוק במחירי מטבע הביטקויין, אחד מהקטליזטורים הגדולים של הפשע המאורגן ברשת.