האם נתגלה האיום הגדול ביותר למערכות בקרה תעשייתיות מאז Stuxnet?

חוקרי חברת אבטחת המידע ESET חשפו תוכנה זדונית מתוחכמת ומסוכנת במיוחד, שמטרתה לשבש תהליכים תעשייתיים קריטיים

בדצמבר 2015, ארעה תקיפת סייבר מיסתורית שהותירה מאות אלפי אוקראינים בעלטה מוחלטת. התקיפה ההיא כוונה כנגד תחנות הכח ומרכזי ייצור החשמל באוקראינה, בארוע מכונן שהפך להיות הראשון מסוגו בהסטוריה. לפי סוכנות הידיעות האוקראינית, TSN , הכשל בתחנות הכח ארע לאחר שתוכנה זדונית שהותקנה על שרתי אחת התחנות הראשיות, הצליחה לגרום לשיתוקן של עשרות תחנות משנה. על פי המומחים, הנוזקה יצרה תגובת שרשרת שהובילה לארועים הרסניים שבתורם- גרמו לקריסת הספקת החשמל. כאמור, זו הייתה הפעם הראשונה ובה נמצאו הוכחות חותכות כי הפסקת חשמל נגרמה כתוצאה מתקיפת סייבר. "זו אבן דרך" כך תיאר את הארוע ג'ון הולקוויסט, ראש מחלקת ריגול הסייבר והמודיעין בחברה." זה תרחיש האימים ממנו פחדנו כולנו" המשיך. "ראינו תקיפות כנגד מתקני אנרגיה אחרים, דוגמת חברות נפט, אך מעולם לא ארוע שהוביל להפסקת חשמל" סיפר.

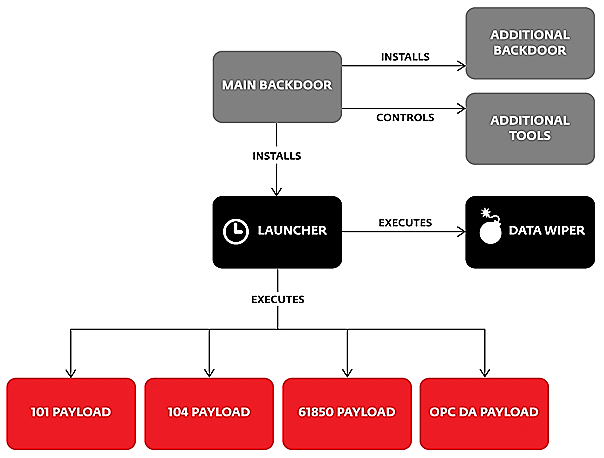

כעת , חברת אבטחת המידע הסלובקית ESET, מפרסמת תוצאות ניתוח שלה לדגימות שהושגו מהארוע ההוא טנראה כי מדובר בסיפור שנמצא רחוק מסיום כלשהוא. ניתחו דגימות מהנוזקה, שזוהתה על ידי ESET בשם Industroyer העלה כי זו מסוגלת לשלוט ישירות במתגי תחנות חשמל ומפסקי זרם. היא עושה זאת על ידי שימוש בפרוטוקולי תקשורת תעשייתיים הנפוצים בכל העולם בתשתיות אספקת החשמל, מערכות בקרת תחבורה ותשתיות קריטיות אחרות (מים, גז ועוד). ההשפעה הפוטנציאלית של נוזקה זו יכולה לנוע בין הפסקת אספקת החשמל,יצירת טריגרים לרצף של כשלים ועד לנזק משמעותי לציוד.

לפי חוקרי החברה הרי שהסכנה העיקרית של Industroyer טמונה בכך שהיא משתמשת בפרוטוקולים באופן שבו הם נועדו להיות משומשים. הבעיה היא שפרוטוקולים אלה תוכננו לפני עשרות שנים, ובאותה תקופה, מערכות תעשייתיות נועדו להיות מבודדות מהעולם החיצון. לפיכך, פרוטוקולי התקשורת שלהם לא תוכננו תוך התחשבות באבטחה. פירוש הדבר כי התוקפים לא צריכים לחפש נקודות תורפה בפרוטוקול; כל מה שהם צריכים זה ללמד את הנוזקה "לדבר" עם אותם פרוטוקולים.

בחברה מספרים כי המתקפה האחרונה שגרמה להפסקת חשמל התרחשה ב-17 בדצמבר 2016, פחות או יותר שנה לאחר מתקפת הסייבר שפגעה באספקת החשמל של כ-250,000 משקי בית באוקראינה ב-15 בדצמבר 2015. בשנת 2015, התוקפים חדרו לרשתות הפצת החשמל עם הנוזקה BlackEnergy, יחד עם KillDisk ורכיבים זדוניים אחרים, תכונות אלה מאפשרות לתוקפים לחדור למחשב הנגוע כרצונם, ואף להשמיד חלקים נרחבים בדיסק הקשיח של המחשב המותקף וזאת במטרה לחבל במערכות תעשייתיות ותשתיות קריטיות. מלבד המיקוד לרשת החשמל האוקראינית, אין קווי דמיון לכאורה בקוד בין BlackEnergy ו Industroyer.

"ההתקפה האחרונה על תשתית אספקת החשמל של אוקראינה צריכה להוות קריאת השכמה עבור האחראים על אבטחת מערכות קריטיות מסוג זה ברחבי העולם", מזהיר אנטון צ'רפנוב, חוקר נוזקות בכיר בחברתESET. "היכולת של Industroyer להפריע באופן ישיר לפעולה של חומרה תעשייתית הופכת אותה לאיום סייבר המשמעותי והמסוכן ביותר למערכות בקרה תעשייתיות מאז Stuxnet'' הידועה לשמצה, שתקפה בהצלחה את תוכנית הגרעין של איראן ונתגלתה ב-2010".

"היכולת של Industroyer להפריע באופן ישיר לפעולה של חומרה תעשייתית הופכת אותה לאיום סייבר המשמעותי והמסוכן ביותר למערכות בקרה תעשייתיות מאז Stuxnet'' הידועה לשמצה, שתקפה בהצלחה את תוכנית הגרעין של איראן ונתגלתה ב -2010", מסכם אנטון צ'רפנוב.

אז מי עומד מאחורי התוכנה הזדונית?

בחברה מסרבים לנקוב בשמות מדינות אפשריות ורק מציינים כי "הכלים והפרצות שנמצאים בשימוש ע"י הנוזקה מראים כולם על רמת תחכום גבוהה ומשאבים רבים, דבר שמצביע על מעורבות של מדינה ביצירת הנוזקה". מיותר לציין שאוקראינה נמצאת במצב של מלחמה כנגד רוסיה זה מספר שנים, מאז שזו פלשה באקט אלים ותוקפני לחצי האי קרים וסיפחה אותו אליה - זאת על רקע התקרבותה של קייב לברית נאט"ו.