חוקרי סייבר ישראלים: "סבירות נמוכה שקוריאה הצפונית מאחורי מתקפת ה-WannaCry"

התעלומה מאחורי מתקפת תוכנת הכופר WannaCry מסתבכת: חוקרי חברת סייבריזן (Cybereason) הישראלית טוענים כי הסיכוי לכך שפיונגיאנג עומדת מאחורי המתקפה נמוכים ויתכן כי מדובר בתוקף אחר לחלוטין

בעוד העולם מתאושש ממתקפת ה-WannaCry, תולעת הכופר שהפציעה לה לפני כשבועיים ושיתקה מערכות מיחשוב בכמעט 100 מדינות מסביב לגלובוס, חברות הסייבר מתפנות להתעסק בשאלה החשובה - מי עומד מאחורי המתקפה הזו?

בעוד ענקיות האבטחה סימנטק וקספרסקי טענו כי קוריאה הצפונית היא זו שעומדת מאחורי המתקפה בהסתמך על שורות קוד שנתגלו בשפה הקוריאנית, נראה כי לא כולם מסכימים עם הסברה הזו - בעיקר מכיוון שאופן הפעולה ופרופיל התקיפה אינו מתיישב עם פעולתיהם של הצפון קוריאנים בעבר.

לעוד כתבות בנושא:

מה בדיוק קרה שם? הסיפור שלא סופר על מתקפת הסייבר

מתקפת תוכנת הכופר: נשיא מיקרוסופט יצא נגד ה-NSA וירה לעצמו ברגל

חברת אבטחת המידע הישראלית סייבריזן טוענת, בפוסט מיוחד שהעלתה לבלוג החברה, כי למרות קווי דמיון מסויימים בשורות הקוד של התוכנה, הרי שהסבירות שקוריאה הצפונית עומדת מאחורי התקיפה הזו - נמוכה עד בלתי סבירה. ביחידת המחקר של החברה, המתמחה בקוריאה הצפונית, טוענים כי בחינה מדוקדקת של דפוס הפעולה הצפון קוריאני מורידה את רמת הסבירות כי היא זו העומדת מאחורי מתקפת הכופר הגלובאלית.

מומחי החברה טוענים כי קבוצת התקיפה הצפון קוריאנית לה מייחסים את התקיפה, "לזרוס" (Lazarus Group), נעזרת בכלי תקיפה מתוחכמים - הרבה מעבר למה שנצפה בארוע הנוכחי. כלי התקיפה הללו מהונדסים ברמה גבוהה כחלק מפלטפורמת הסייבר העצמאית שהממשל בפיונגיאנג פיתח ב-30 השנים האחרונות. בסייבריזן טוענים שביחס לתמורה הנמוכה, לא סביר שהצפון קוריאנים יסתכנו בחשיפה כל כך נרחבת כמו גם בסיכון קשריהם עם הרוסים והסינים - בעלות בריתה, ושתי המדינות היחידות המהוות נקודות גישה לאינטרנט עבור המדינה המבודדת. כזכור, חלק ניכר ממספר הרשתות והמחשבים שנפגעו ממתקפת ה-WannaCry, היו ברוסיה ובסין.

מעבר לתשואה הנמוכה, החברה מבליטה נתון נוסף כחריג לא פחות - מספר הנפגעים הנמוך מאוד בארה"ב, יפן ויריבתה הנצחית של פיונגיאנג - קוריאה הדרומית. בהסתמך על נסיון העבר, היה צפוי כי דווקא במדינות אלו, אויבותיה המרות של קוריאה הצפונית, נראה את שיעור הנפגעים הגבוה ביותר. אך אם המתקפה הזו כמעט פסחה על המדינות הללו (בעיקר בשל רמת מוכנות גבוהה), מדוע על הצפון קוריאנים להסתכן בחשיפת כלי התקיפה שלהם? יתרה מכך - מה היתה המטרה של המתקפה, אם כך? האם פיסת קוד שנתגלתה בקוריאנית אמורה לסתור דפוס התנהגות של עשורים כמו גם ללכת כנגד ההגיון?

החוקרת הישראלית והקשר האיראני

יש לציין שמאז 2009 הרחיבה קוריאה הצפונית את שיטותיה, אך מטרתה ליצור נזק לקורבן נשארה על כנה. תוקפים צפון קוריאניים משתמשים בכלי לשליטה מרחוק (RAT) על מנת למפות את הרשת בה הם נמצאים, לאתר משתמשים משמעותיים ולהתקין על מחשביהם כלי שהורס אותו לחלוטין. כלי זה כמעט ולא השתנה מאז 2009 אך עדיין נוחל הצלחה אפילו בימינו אנו - מבצע DarkSeoul ב-2013, המתקפה על חברת ההפקות Sony ב-2014 ושוד הבנקים הנרחב ב-2016 שנעשה בשיתוף עם המתקפה על רשת הסליקה הבינלאומית SWIFT.

"יכולות הסייבר של קוריאה הצפונית אמנם לא מדווחות באותה התדירות כמו היכולות הגרעיניות שלה אך מתחת לרדר התקשורתי מדובר במעצמת סייבר עם יכולות המשתוות למדינות מערביות מפותחות" אומרת סנז ישר, ראש קבוצת המודיעין בחרת סייבריזן. "הפשעים המודרניים מתבצעים במרחב האינטרנטי וקוריאה הצפונית מהווה שחקנית אגרסיבית אשר רואה את טובתה האישית בלבד - לפי פילוסופיית ההישענות העצמית".

פרט מעניין על ישר קשור לסיפור חייה. החוקרת נולדה בטהראן, איראן, ועלתה ארצה בסוף שנות ה-90. היא התגייסה לצה"ל ושירתה כקצינה בחיל המודיעין, במגוון תפקידים במשך כ-15 שנים. בשנה האחרונה הקימה סנז את קבוצת המודיעין בחברת אבטחת המידע, סייבריזן, שיעודה "איסוף, מחקר ויצירת תמונה מודיעינית אודות התוקפים השונים בסייבר ועל דרכי ההתמודדות מולם".

אם לא קוריאה הצפונית, מי לדעתכם עומד מאחורי המתקפה הזו? האם מדובר בארגון פשיעה או שחקן הפועל בחסות מדינה כלשהי?

"קשה לתת הערכה נקודתית, ואנו מנסים להימנע מלהצביע על גורם ספציפי ללא עדויות חותכות", אומרת ישר, "אבל לתחושתנו מדובר בקבוצת Cybercrime בעלת ניסיון לא מרשים בתחום ההאקינג וה-Ransom. על אף שהחולשה שנעשה בה שימוש היא מבית היוצר של ה-NSA ולכן יש בה מורכבות טכנית הן מבחינת הקוד והן מבחינת השימוש, קיים מספיק ידע עליה באינטרנט כדי שגם גורמים שאינם מדינות או קבוצות עוצמתיות יוכלו להשתמש בה. למעט החולשה קשה לומר שיש חלקים מתוחכמים במיוחד ב-WannaCry והאירוע כולו נובע בעיקרו מההבנה באופי האנושי - אנשים וארגונים רבים לא מעדכנים מערכות בזמן. ניסיון לנצח במירוץ (שבין חשיפת חולשה, כתיבה של תיקון לחולשה והטמעה של התיקון במערכות בעולם) הינו דבר תדיר בקרב תוקפים בעלי יכולות שונות ואשר מגיעים ממדינות שונות. אך בדיוק מסיבה זו ניתן לומר כי 'זה כל אחד'".

ג'ונג און

ההישענות העצמית

"ב-1990 פיתח מנהיג קוריאה הצפונית דאז קים ג'ונג-איל (Kim Jong-Il, בנו של קים איל-סונג ואביו של המנהיג הנוכחי קים ג'ונג-און) תכנית סייבר המבוססת על אידאולוגיית "ההישענות העצמית" (ג'וצ'ה, Juche) שפותחה על ידי אביו", מסבירה ישר, שעמדה בראש המחקר על פעילותה של קוריאה הצפונית בחברה. "אידיאולוגיה זו מקדשת את העצמאות והריבונות של אזרחי המדינה, וקוראת להם להיות אדונים לגורלם שלהם (ולא להיות תלויים או נתונים לחסדיהם של כוחות חיצוניים).

"הביטוי העיקרי לכך הוא שכלל הכלים והיכולות של קוריאה הצפונית נכתבו מהיסוד, ללא הסתמכות על כלים קיימים או מסחריים. האזוטריות של כלים אלו הציבה אתגר משמעותי בפני מי שבאחריותו להגן על רשתות מחשבים, שכן התוקפים הצפון קוריאנים השתמשו ביכולות מפותחות בהרבה מהצורך עצמו, מה שהפך את מתקפותיהם לכמעט בלתי ניתנות לגילוי. לשילוב הזה הייתה השפעה אקוטית על עיצוב יכולות הסייבר של קוריאה הצפונית עד תחילת שנות האלפיים. אך דווקא מאפיין ייחודי זה הוא שהפך את עבודת הייחוס (פענוח מי הגורם העומד מאחורי התקיפה ע"י הגוף הנתקף) לקלה בהרבה".

חקירה

במה כרוכה חקירת מתקפת סייבר בקנה מידה שכזה? הן מבחינת הזמן והן מבחינת המשאבים וניתוח המידע?

"אין מתודה אחת למחקר כזה, ומתקפות שונות לרוב מצריכות משאבים שונים", היא מסבירה. "לרוב כשחוקרים מבצע מנסים לענות על חמש השאלות הבאות (ומגייסים משאבים לצורך כך):

1. מה קרה פה בכלל?

זו השאלה הראשונה שכולם מנסים לענות עליה, כי קל להבין שמשהו השתבש, קשה להבין בדיוק מה. כבר בשלב מוקדם זה עולות לרוב ספקולציות חסרות ביסוס שאף מצליחות להתקבע כאקסיומות או עובדות, עקב דיסאינפורמציה.

2. איך המתקפה עובדת?

לרוב יצריך Reverse Engineering - מישהו שחוקר את הקוד עצמו ומנסה להבין כיצד הנוזקה עובדת ברמת הקוד. תהליך זה יכול לקחת בין שעות בודדות לימים או שבועות עד שמצליחים למצוא או להבין כיצד הנוזקה (או חלקים ממנה) בנויה.

3. מי נפגע במתקפה?

זהות הקורבן יכולה לספר הרבה על התוקף או על מטרותיו. אפיון הקורבנות מצביע לוב האם המתקפה היא גנרית (כמו WannaCry) או ממוקדת.

4. מי עומד מאחורי המתקפה?

הנטייה שלנו כאנשים היא לחפש גורם בודד לתלות בו את האשמה ולכן שאלה זו זוכה להרבה התעניינות וספקולציות באירועי סייבר גדולים. עם זאת, זו השאלה שהכי קשה לענות עליה ולספק הוכחות "מרשיעות" בנוגע לזהות התוקף. כדי לעשות זאת נעזרים חוקרי אבטחה ומודיעין סייבר בשלל העדויות שנאספו בנוגע לתקיפה, ועל בסיסן הם מנסים להרכיב פרופיל של החשוד, בדומה מאוד לעבודת חוקרי משטרה.

5. למה המתקפה הזאת קרתה?

כלומר, מה הייתה הסיבה בגינה התוקף יצא במתקפה זו. לרוב קשה לענות על שאלה זו ללא פרסום של התוקף (כלומר אם התוקף פרסם את מטרותיו או שיודעים בדיוק מי התוקף). נראה כי המתקפה הנוכחית אורגנה ממניעים כלכליים, בדומה לרוב מתקפות ה-Ransom. אך תקיפות מפורסמות אחרות נעשו ממניעים פוליטיים, לאומיים, אישיים, מסחריים או ביטחוניים. התשובה ל-'למה' נעשית בדרך כלל משכלול של התשובות של כל שאר השאלות".

הטעייה

בעוד טכניקות הטעייה הופכות נפוצות וזמינות, כיצד ניתן לקבוע את זהותו של תוקף?

שאלת השאלות בעולם הסייבר, בוודאי בעידן שאחרי חשיפות הכלים של ה-NSA וה-CIA שהדגימו כיצד סוכנויות אמריקניות "גונבות" כלים של שחקנים אחרים ומשתמשות בהם כדי להרחיק עצמם מהפעילות, במקרה וזו תיחשף. אין שיטה או מתכון בטוח להפללה של שחקן ספציפי ולרוב נוקטים בגישת האלימינציה, לרוב באופן הזה:

• פרופיל גנרי של התוקף - יכולת טכנית, רמת קוד, יצירתיות, יכולת ביצוע, שימוש בחולשות ועוד. פרופיל זה ישמש בעיקר לפסילה של אופציות כדי לצמצם את המאתר.

• איפיון הקורבן - חוקרים מנסים להבין דרך הקורבנות של המתקפה לאיזה גוף או קבוצה יש אינטרס לתקוף אותם. סביר להניח שלמאפיה הברזילאית אין אינטרס (וכנראה גם יכולת) לתקוף כורים גרעיניים באיראן.

• הצבעה על מספר גורמים אפשריים ופסילה על בסיס עדויות מהשטח והיכרות עם התוקף.

כמו בעבודת המשטרה, יש עדויות חזקות ויש עדויות נסיבתיות. גם בעולם הסייבר זה כך רק שבמקרה הזה כמעט כל העדויות הן נסיבתיות ולא חזקות דיין כדי להצביע על תוקף מסוים. שימוש בשפות זרות בתוך הקוד, הרחבה של התקיפה לכלול יעדים מחוץ ל"סל המטרות", ניתוב התקיפה דרך מדינה שלישית ואפילו גניבה של כלים ותשתיות - כל אלו מוכרות כשיטות קיימות לזריית חול בעיני חוקרי אבטחה ויצרת קושי נוסף באיתור התוקף האמיתי.

מדוע החברות הגדולות שפירסמו את "תיאוריית קוריאה הצפונית" התעלמו לחלוטין מהדוחות הקודמים שלהן בנושא - מהם ניתן בבירור לראות כי שיטת העבודה ודפוס הפעולה של התוקפים במתקפת הסייבר האחרונה הוא שונה לחלוטין? האם הימצאותן של שורות קוד בשפה מסויימת הן ראיות מספקות לקביעת זהות התוקף?

"הדבר עליו מסתמכים בעיקר חוקרי האבטחה הוא החולשות האנושיות הטבועות בכולנו. הרי בצידה השני של המתקפה עומד תוקף בשר ודם, אשר כמו כולנו שוכח, מתבלבל, עושה דברים מיותרים והולך על הנוח והמוכר. דבר זה בא לידי ביטוי בקוד ובאופן שבו הוא כתוב, בשיטות ובתשתיות התקיפה. כפי שעולם אבטחת הסייבר נע על ציר ועובר מאבטחה מבוססת חתימות לאבטחה מבוססת התנהגות, כך גם החוקרים עוברים לנסות ולאתר תוקף על פי התנהגותו יותר מאשר על פי שביל הפירורים שהותיר אחריו.

"סביר שזו גם הסיבה בגינה חברות אבטחה התעלמו מהמידע הקיים על צפ"ק כאשר הצביעו עליה כמי שעומדת מאחורי המתקפה. קשה (ברמה הטכנית) למצוא שתי חתיכות קוד זהות בין שני כלים שונים לחלוטין (כפי שעשה חוקר אבטחה מגוגל, אשר מצא כי גירסא מוקדמת של WannaCry מכילה קטע קוד הקיים בכלי ישן של צפ"ק). אך בעידן בו כולם גונבים חתיכות קוד מכולם, איזה ערך יש לזה מלבד ערך פירסומי-שיווקי? בשורה התחתונה - החברות התעלמו כי הן רצו להיות הראשונות שמאשימות מישהו ויש להן הוכחה כלשהי, גם אם היא לא מחזיקה מים".

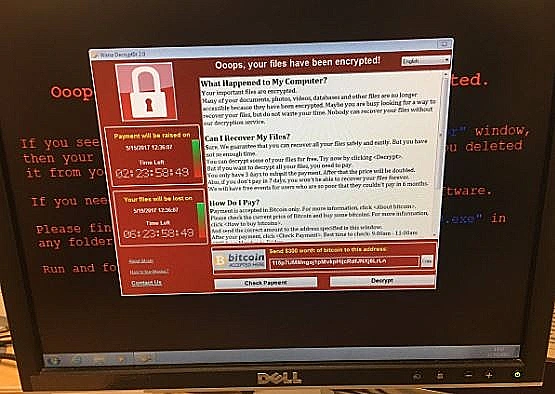

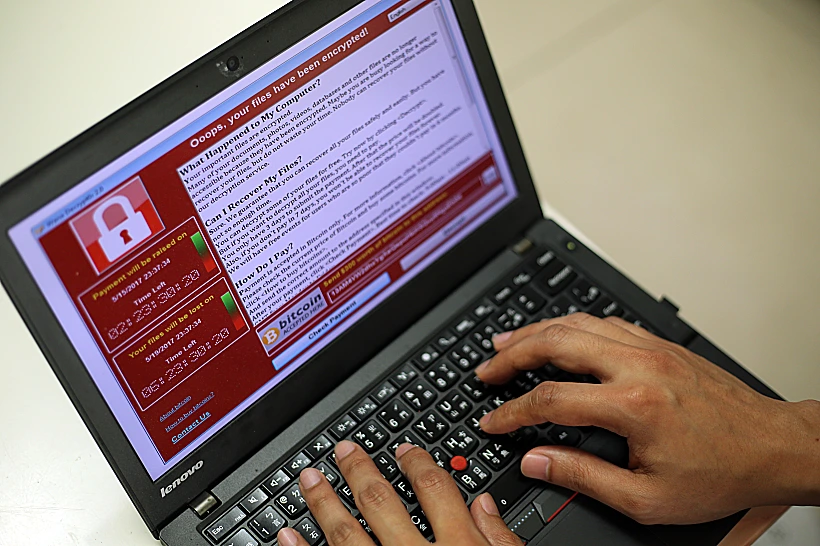

כזכור, במתקפת הסייבר שארעה לפני כשבועיים שותקו מערכות מיחשוב ברחבי העולם כשהתוקפים עשו שימוש בפירצה במערכת ההפעלה "חלונות" של "מייקרוסופט", אחת מאותן הפירצות שהיו ברשות הפצחנים של ה-NSA, ואשר הודלפה לרשת על ידי קבוצת פצחנים אחרת המסונפת למוסקבה המכונה "סוחרי הצללים".

הפירצה, שזכתה לשם הגנרי 010-MS17, מאפשרת גישה למערכות תקשורת רגישות מאוד של "חלונות", ובהן גם פרוטוקול ה-SMB (Server Message Block), כלי המיועד לשיתוף קבצים בתוך רשתות. באמצעות הפירצה הזו החדירו התוקפים תולעת כופר, פוגען המכונה בשלל שמות כמו WannaCry, WCry או WanaCrypt0r, אשר הצפין את הקבצים השמורים על מחשב הקורבן ומנע ממנו גישה אליהם - אלמלא שילם תשלום דמי כופר בביטקויין, המטבע הוירטואלי האנונימי.